Año tras año, el phishing sigue siendo una de las formas más populares y efectivas para que los atacantes roben sus contraseñas. Como usuarios, en su mayoría estamos capacitados para detectar los signos reveladores de un sitio de phishing, pero la mayoría de nosotros confiamos en examinar cuidadosamente la dirección web en la barra de direcciones del navegador para asegurarnos de que el sitio sea legítimo.

Pero incluso las funciones anti-phishing del navegador, a menudo la última línea de defensa para una posible víctima de phishing, no son perfectas.

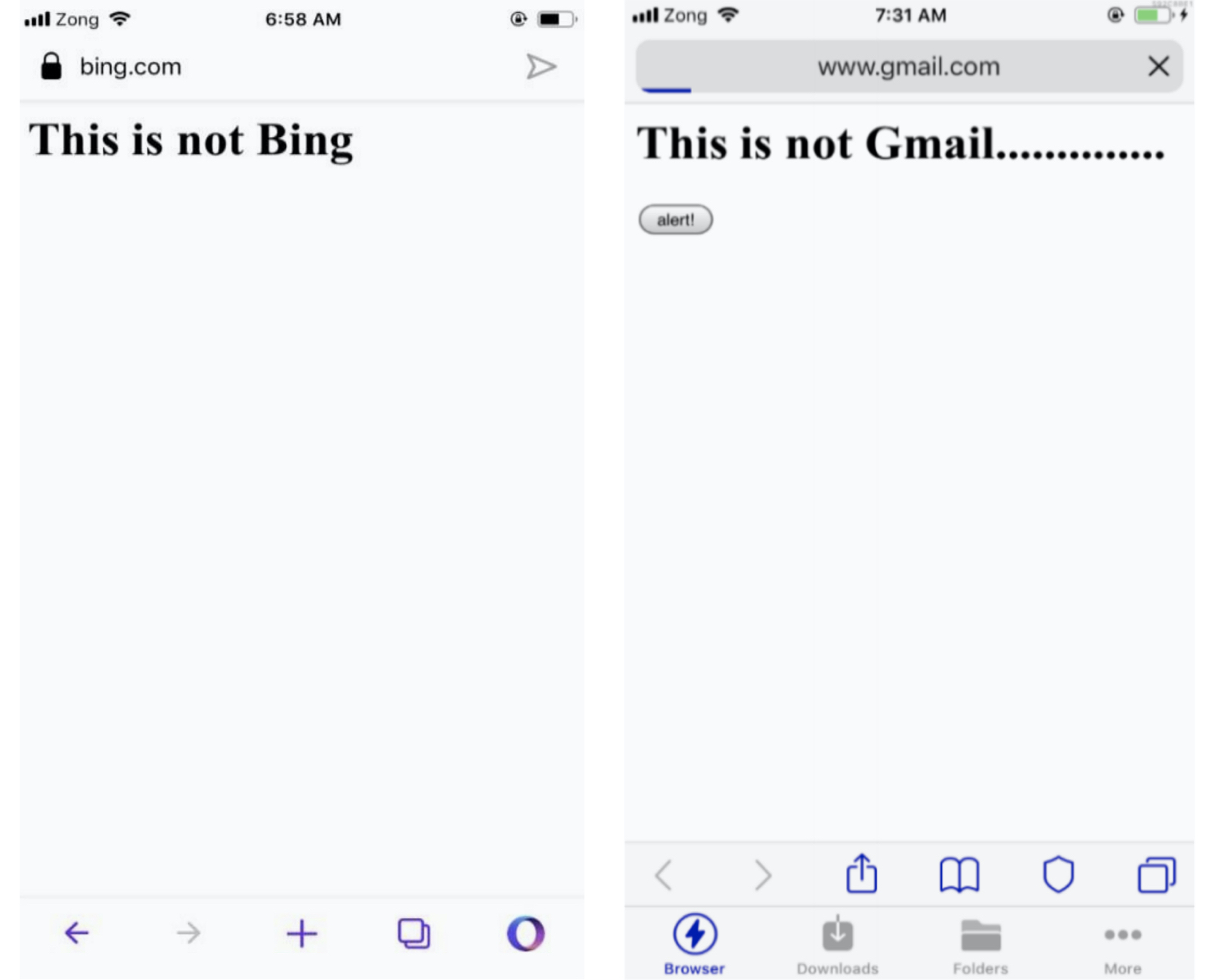

El investigador de seguridad Rafay Baloch encontró varias vulnerabilidades en algunos de los navegadores móviles más utilizados, incluidos Safari, Opera y Yandex de Apple, que si se explotan permitirían a un atacante engañar al navegador para que muestre una dirección web diferente a la del sitio web real que el usuario Está encendido. Estos errores de suplantación de identidad en la barra de direcciones facilitan que los atacantes hagan que sus páginas de phishing parezcan sitios web legítimos, creando las condiciones perfectas para alguien que intenta robar contraseñas.

Los errores funcionaron aprovechando una debilidad en el tiempo que tarda un navegador vulnerable en cargar una página web. Una vez que se engaña a la víctima para que abra un enlace desde un correo electrónico o mensaje de texto de phishing, la página web maliciosa utiliza un código oculto en la página para reemplazar de manera efectiva la dirección web maliciosa en la barra de direcciones del navegador por cualquier otra dirección web que elija el atacante.

En al menos un caso, el navegador vulnerable retuvo el icono del candado verde, lo que indica que la página web maliciosa con una dirección web falsificada era legítima, cuando no lo era.

Un error de suplantación de la barra de direcciones en Opera Touch para iOS (izquierda) y Bolt Browser (derecha). Estos errores de suplantación de identidad pueden hacer que los correos electrónicos de phishing parezcan mucho más convincentes. (Imagen: Rapid7 / suministrada)

El director de investigación de Rapid7, Tod Beardsley, quien ayudó a Baloch a revelar las vulnerabilidades a cada fabricante de navegadores, dijo que los ataques de suplantación de la barra de direcciones ponen a los usuarios móviles en un riesgo particular.

“En los dispositivos móviles, el espacio es muy importante, por lo que cada fracción de pulgada cuenta. Como resultado, no hay mucho espacio disponible para señales y sellos de seguridad ”, dijo Beardsley a TechCrunch. “Mientras está en un navegador de escritorio, puede mirar el enlace en el que se encuentra, pasar el mouse sobre un enlace para ver a dónde se dirige o incluso hacer clic en el candado para obtener los detalles del certificado. Estas fuentes adicionales no existen realmente en los dispositivos móviles, por lo que la barra de ubicación no solo le dice al usuario en qué sitio se encuentra, sino que se espera que le diga esto sin ambigüedades y con certeza. Si estas en palpay.com en lugar de lo esperado paypal.com, podrías notar esto y saber que estás en un sitio falso antes de ingresar tu contraseña “.

“Los ataques de suplantación de identidad como este hacen que la barra de ubicación sea ambigua y, por lo tanto, permiten que un atacante genere cierta credibilidad y confiabilidad en su sitio falso”, dijo.

Baloch y Beardsley dijeron que los fabricantes de navegadores respondieron con resultados mixtos.

Hasta ahora, solo Apple y Yandex lanzaron arreglos en septiembre y octubre. La portavoz de Opera, Julia Szyndzielorz, dijo que las correcciones para sus navegadores Opera Touch y Opera Mini están “en implementación gradual”.

Pero los creadores de UC Browser, Bolt Browser y RITS Browser, que en conjunto tienen más de 600 millones de instalaciones de dispositivos, no respondieron a los investigadores y dejaron las vulnerabilidades sin parchear.

TechCrunch se acercó a cada fabricante de navegadores, pero ninguno proporcionó una declaración en el momento de la publicación.

Source link